トピック

「量子コンピューター攻撃」の処方箋――PQCによるハードウェア起点の防御戦略とは

「第10回 IoTセキュリティフォーラム 2025」レポート

- 提供:

- 株式会社日本HP

2025年11月4日 09:00

格段の処理能力が可能とされる量子コンピューターの登場により、暗号技術に対する信頼が揺らいでいる。暗号化はデータ交換を行う多様なデバイスで利用され、そのセキュリティ対策が急務だ。2025年9月3日~4日に開催された「第10回 IoTセキュリティフォーラム 2025」に登壇した日本HPセキュリティエバンジェリストの木下和紀エドワルド氏が、量子コンピューターの実用化によるリスクとグローバルの対応動向、さらに、エンドポイントでの具体的な対策について解説する。

量子コンピューターの登場で揺らぐ"暗号化"への信頼性

デジタル社会の安全確保に不可欠な基盤技術の代表が「暗号化」だ。ルールに則ってデータを第三者には理解不能な形に変換する暗号化は、金融や医療、行政などの高い機密性が求められる領域はもちろん、今では一般的なPCやスマートフォン、IoT機器など、多様なデバイスのデータ交換においても広く用いられている。

だが、ここにきて暗号化に対する信頼が大きく揺らいでいる。背景にあるのが、並列計算によって従来型コンピューターでは不可能だった高速処理を可能にする「量子コンピューター」の登場だ。

暗号化したデータの復号化(復元)には、変換ルールとしての文字列である"鍵"を用いる。逆に言えば、正しい鍵を特定できれば第三者でも復号できるわけだが、そのためには膨大な計算処理による途方もない時間を要し、現実的には不可能とされてきた。だが量子コンピューターにより、その前提が覆されつつある。

「デジタルが社会インフラとしてグローバルで定着する状況にあって、この新たな脅威が社会に与える影響は甚大です」と木下氏は力を込める。

量子コンピューター攻撃への対策を各国政府は本格化

リスクの一端として挙げられるのが、今は復号できない暗号化データを盗聴・窃取しておき、将来的に解読するサイバー攻撃手法の「HNDL攻撃」だ。HNDL攻撃とは「Harvest Now, Decrypt Later」の略で、「今収穫し、後で解読する」という意味だ。これまで漏洩を許しながらも暗号化により秘匿性を確保できていたデータが、量子コンピューターが実用化された後にハッカーにより解析されてしまうことを示しており、その負の影響(インパクト)は極めて大きい。

メールの盗聴防止やWeb閲覧の安全確保、マイナンバーカードでの本人確認など、多様な目的でデジタル基盤に組み込まれた「公開鍵暗号の破綻」もリスクとして挙げられる。木下氏は、「それはあらゆるデジタル署名の無力化を意味します。デジタル署名はハードウェアの安全なファームウェア更新のためにも用いられており、メーカーである我々にとっても由々しき問題です」と解説する。

現状、量子コンピューターにより既存の暗号化が破られたとの報告は存在しない。ただし、性能向上の著しさを考慮すれば、「暗号技術を破る量子コンピューターが、近い将来に登場することが確実視されています」と木下氏は警鐘を鳴らす。

無論、対応に向けた技術開発も急ピッチで進む。量子コンピューター攻撃に耐え得るよう設計され、既存のIT/ネットワークでも利用可能な暗号技術「耐量子計算機暗号(Post-Quantum Cryptography:PQC)」や、専用の光学デバイスと回線で鍵を配る「量子鍵配送(Quantum Key Distribution:QKD)」などが代表だ。

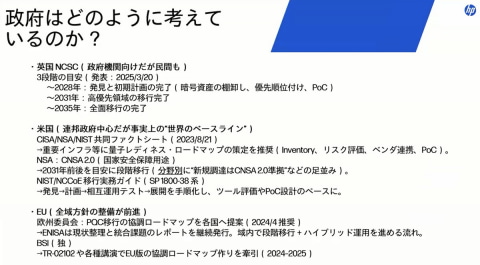

リスクの大きさを懸念し、それら技術での対策をすでに各国政府は本格化させている( 図1 )。

「米国ではCISAなどの機関が共同で、重要インフラの次世代ロードマップを示し、2030年までの移行を推奨するファクトシートを発表しています。英国でも2031年までの優先領域への移行、2035年までの全面移行のスケジュールを公表しています」(木下氏)

日本国内では内閣官房国家サイバー統括室が次期サイバーセキュリティ戦略にPQC移行の方向性を盛り込む方針を明示し、政府横断の課題や取り組みの整理が始まったところだ。

PCの「ファームウェアのPQCによる保護」とは?

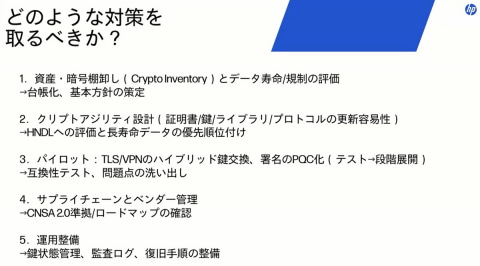

量子コンピューター攻撃への対応は当然、民間にも求められる。その今後のスケジュールについて木下氏は、「グローバルの動向を勘案すれば、2026年までに既存の暗号技術の棚卸しとPoCを実施し、2030年前後で優先領域の対応を完了、2035年までの全面的な対応完了を目安とするのが現実的です」とアドバイスする( 図2 )。

「このうち一番時間を要するのが棚卸しでしょう。データ処理/交換を行う、サーバーからエンドポイント、IoT機器などを含むあらゆるデバイスが保護対象となり、用いられる暗号技術の多さから棚卸しは一筋縄ではいきません」(木下氏)

この状況下、グローバルPCベンダーであるHPが量子コンピューター攻撃への対策方針として掲げているのが、「既存の公開鍵が破られる前に、PC/プリンターなどのエンドポイントにおける、『最下層』のファームウェアをPQCによって保護すること」だ。

現在のWindows PCでは信頼性と安全性を確保するため、新世代のファームウェアによるデジタル署名の確認により、最下層のファームウェアからその上で稼働するOS、さらに各種アプリまでを、信頼が確保されていると確認できるものだけ順次起動する「セキュアブート」機能が実装されている。

ただ、それでも万全ではないという。

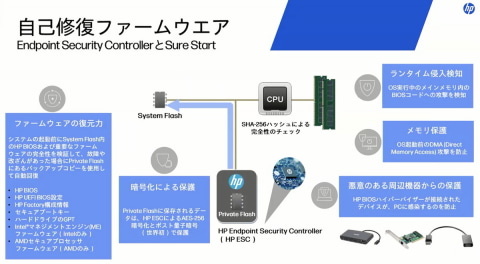

「攻撃は巧妙さを増し、将来的には最新ファームウェアの下位層となるハードへの攻撃による汚染も考えられます。当社では、PC保護に向けた、物理的に独立したチップ『HP Endpoint Security Controller(ESC)』を独自搭載し、PCに搭載したフラッシュ内に格納されているハードの完全性チェックに用いる"鍵"をPQCで保護することにより、ファームウェアを含めた全レイヤーの保護を実現しています( 図3 )」(木下氏)

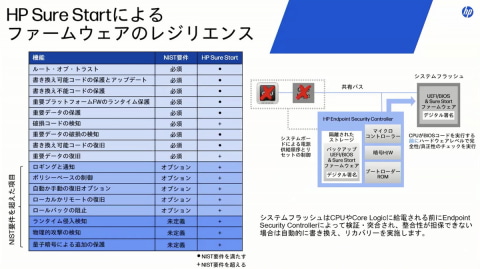

PCの起動前にBIOSへの攻撃や不正な改ざんを検知し、自動的に復旧するハードウェアレベルの防御機能「HP Sure Start」もESCの機能の1つだ (図4) 。HP Sure StartにはNIST(米国国立標準技術研究所)が求める機能のすべてが網羅的に用意されているという。

HPのPQC対応PCが持つ多くのメリット

PQCやQKDは実用化段階に差し掛かる一方で、課題も少なからず残されている。PQCはNISTによる標準化が去年決まったばかりだ(FIPS標準)。また、QKDには技術的な通信距離の短さや、専用デバイスやネットワークの配備コストの問題がある。

HPは2024年3月にPQC対応ビジネスPCを世界初リリース(同社調べ: 注1 )するなど、PQC対応を他社に先駆けて推し進めてきた。それもひとえにそうした課題を踏まえ、少しでも企業の対応負荷を軽減したいと考えてのことなのだという。

「優先領域の移行完了の目安となる2030年まで残りわずか5年と、残された時間はあとわずかです。技術が本格的な普及期に入るタイミングは未知数で、間に合わなかった場合の策を事前に講じる必要があります」(木下氏)

その点、HPのPQC対応PCは、PC単体で攻撃への対策が完了しており、導入の容易さも相まってエンドポイント保護の有力な策となる。先行導入することで、その後の対応作業に必要な労力確保にもつながる。

木下氏は、「データは今後、さらに重要になります。PQC対応は、データ保護の強化にも大きく貢献します」と語る。

量子コンピューター攻撃への対策推進に向け、HPのPQC対応PCはエンドポイント対策として最優先の候補となりそうだ。

●お問い合わせ先

HP PCセキュリティ

https://jp.ext.hp.com/business-solution/security/

HP セキュリティソリューション総合ページ

https://jp.ext.hp.com/business-solution/wolf/

HP Wolf Security ブログ

https://jp.ext.hp.com/blog/security/

株式会社 日本HP

https://www.hp.com/jp-ja/home.html