特集

攻撃の主流は「二重恐喝」、生成AIの悪用にも要注意――NTTデータグループ 新井氏が語るランサムウェア攻撃の最新動向

2026年1月27日 06:15

2025年は大企業に対するランサムウェア攻撃が相次ぎ、日本企業がサイバー犯罪集団からターゲットにされていることをあらためて認識させられた1年でもあった。大規模な攻撃を受けたアサヒグループホールディングスやアスクルなどは出荷/受注システムが停止したり、顧客名簿が流出するなどビジネスに深刻な影響を被り、現在も復旧の途上にある。

こうしたランサムウェア被害に遭った企業は、決して日常的なセキュリティをおろそかにしていたわけではない。しかし、サイバー犯罪集団の攻撃手口は近年、ますます多様化しており、既存の一般的なセキュリティの考え方、いわゆる“境界型セキュリティ”で防御するだけでは難しくなっている。

2026年も拡大の一途をたどるといわれるランサムウェア攻撃に対し、日本企業はどんな対策を採ればいいのだろうか。本稿では1月20日、NTTデータグループが報道関係者向けに開催したセキュリティ勉強会「サイバーセキュリティ最新動向とAI時代の新たな脅威と対策」で同社 技術革新統括本部品質保証部 情報セキュリティ推進室 NTTDATA-CERT担当 エグゼクティブ・セキュリティ・アナリスト 新井悠氏が解説した内容をもとに、企業が留意すべきセキュリティリスクを整理する。

世界で急増する被害件数

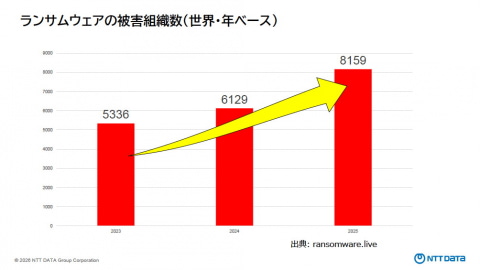

ランサムウェア関連の情報を継続的に提供しているサイト「RANSOMWARE.LIVE」の統計によれば、2025年のグローバルにおけるランサムウェアの被害組織数(サイバー犯罪者が自己申告した件数)は8159件で、前年の2024年(6129件)からは2000件以上も増えており、「犯罪者グループが跳梁跋扈している状態」(新井氏)が続いている。

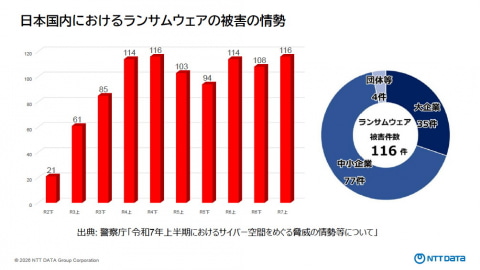

また、日本国内でもランサムウェア攻撃者による活発な活動が続いており、警察庁が発表した「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」では、116件の被害が届け出されている。内訳を見ると大企業が35件、中小企業が77件となっており、数字だけを見ると中小企業のほうが狙われている印象を受けるが、新井氏は「日本の産業動態をほぼ反映した比率となっており、中小企業のほうがターゲットになりやすいというわけではない。むしろ日本企業に対する無差別な攻撃が続いている傾向を表している」と指摘する。

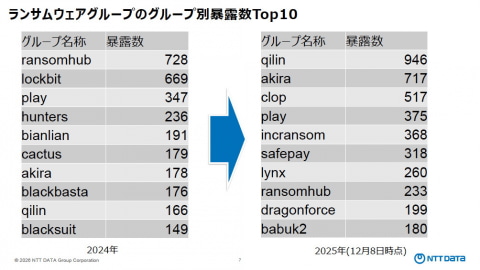

もっとも、攻撃の主体であるランサムウェアグループの内訳は毎年変化している。彼らの多くはアンダーグラウンドで暴露サイトを運営しており、そこで企業や組織から盗み出した機密情報を公開しているが、2025年に暴露数トップとなったグループはアサヒグループホールディングスを攻撃したと見られているQilinの946件で、2024年の166件/9位から急激に勢いを拡大していることがうかがえる。

一方、2024年にトップだったRansomHub(728件)や2位のLockBit(669件)はいずれも件数を大きく減らしているが、これは捜査機関による運営者の摘発やインフラのテイクダウンが奏功したことに加え、グループ内の仲間割れ(後述)なども要因だと見られている。しかし、新井氏は「ランサムウェアグループはもともと離合集散を繰り返す性質があり、名前を変えて活動を継続するケースも多い」と語っており、上位グループの動向に引き続き警戒する必要があるとしている。

LockBit内部流出が暴いた「二重恐喝」の裏側

そもそも、ランサムウェアとはコンピュータウイルス(マルウェア)の一種であり、10年以上前からサイバー攻撃の手段として使われてきた。攻撃者は感染させたPC上のファイルを暗号化し、その復号のための手段(ソフトウェア)の購入を被害者に迫る。購入にあたって示される価格が“身代金(ransom)”と呼ばれるため、この呼称が一般化した。以前は一般のPCユーザーを狙って金銭を要求していたのが、新井氏によれば「6年ほど前から様相が一変し、最近では企業ネットワークを無作為にターゲットにする」攻撃者が増えており、悪質化の度合いも高まっている。

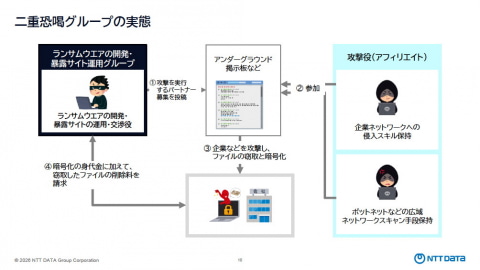

そして、ここ数年のランサムウェア攻撃の特徴を表すキーワードが「暴露サイト」と「二重恐喝」だ。前述したように、従来のランサムウェア攻撃は暗号化したファイルの復号鍵や復号ソフトウェアの購入を迫るものだったが、現在ではこの身代金の支払いに加え、ターゲットに対してもうひとつの恐喝を上乗せする二重恐喝が主流となっている。

具体的には、暗号化する前にあらかじめファイルから盗み出していた機密情報や、ターゲットに侵入した証拠となる形跡を攻撃者が自ら運営する暴露サイトで公開すると脅し、削除してほしければそのための支払いも同時に要求する。こうした二重恐喝を行う犯罪者グループは、ランサムウェアツールの開発者、暴露サイトの運用担当者、実際の攻撃の実行者(アフィリエイト)、ターゲット企業との交渉担当者など、役割に応じて担当者(専門家)を振り分ける分業体制を敷いているのも特徴のひとつだ。それぞれの分野に習熟した専門家が攻撃を連携させることで、効率的かつ大規模なランサムウェア攻撃を実現させているのである。

また、2025年5月にLockBitの内部情報が流出したことで彼らの手口が詳細に知られるようになったと新井氏は話す。LockBitは2024年2月、欧州刑事警察機構(Europol)が主導した国際捜査機関の連携によりランサムウェア開発者やアフィリエイト、サーバー管理者など複数の組織メンバーが逮捕されたことで活動停止に追い込まれたが、2025年に再び「LockBit 5.0」として活動を再開している。

しかし2025年5月、身代金の分配に不満をもったアフィリエイトにより暴露サイトを改ざんされ、さらにデータベースが外部に流出するという事態が発生した。この流出データには4000件以上の被害者との交渉履歴(チャット)が含まれており、ランサムウェアグループの攻撃マニュアルの内容やアフィリエイトによる侵入手法など多くの手口が判明したという。以下、新井氏が説明した内容をもとに、LockBitの攻撃手法の特徴を挙げておく。

VPN

2021年に流出したランサムウェアグループ向けのマニュアルには「とにかくVPNを狙え」と書かれており、コロナ禍で増えたリモートワーカーが会社のネットワークにアクセスするためのネットワークであるVPNの脆弱性を突いた攻撃が手短で効率の良いアプローチとして推奨されていた。4年後に流出したLockBitのデータにもVPNに関連する文脈が多数含まれており、脆弱なVPN機器や漏えいしたVPNアカウントを利用して内部ネットワークに侵入した可能性がうかがえる。

侵入の突破口

被害者とのチャット履歴に「どうやって侵入できたか教えてやろう」と攻撃者が明かした内容が残されていた。それによれば、ネットワークの設定不備、パスワードの使いまわし、または弱いパスワード、管理職を狙ったフィッシングなどが多かったという。これらはいずれも企業セキュリティにおける初歩的な注意事項だが、その対策をおろそかにしていたことでランサムウェアグループに侵入のすきを与え、攻撃の緒にさせてしまった要因が示唆されている。

交渉マニュアルの存在

被害者との交渉には段階(フェーズ)が存在しており、攻撃者はマニュアルに従って各フェーズにおける脅迫や指示を行っていると推測される。各フェーズの概要は以下の通りで、”定型文”を使ってマニュアルから機械的に引用している箇所が随所に見られる。

1.初期対応 … 侵入後に必ず「あなたはLockBitによる攻撃を受けた。これは2019年から続く、世界で最も速く、安定し、不滅のランサムウェアだ」といった定型文とテスト復号の案内を送信

2.証拠提示 … 盗み出したデータのリストを提示し、被害者の恐怖を煽(あお)りながら、「警察に連絡しても助けにならない。ビジネスが死ぬだけだ」という定型文を繰り返し使用。またテスト復号の指示(暗号化された小さなファイルを数個まとめて送れ、など)もマニュアルどおりに機械的に送信

3.交渉 … 価格を提示し、根切り交渉にも応じる姿勢を見せながら、最終的にはビットコインでの支払いを要求

4.決済案内 … 支払い用リンクの送付時にマネーロンダリングに似たミキシングサービス(暗号資産の送信先を不明瞭にする手法)の使用を指示、さらに「ビットコインを買うときはランサムウェアのためとはいわず、投資や贈り物といえ」という定型文を繰り返し使用

5.アフターケア … 支払い後に復号ツール提供、さらに”コンサル”と称して脆弱性修正のアドバイスをすることも

仮想化基盤は別口

Windowsマシンなどエンドユーザー端末の復号とは別に、仮想基盤ソフトウェアとして最も普及しているVMwareの「ESXi」の復号には別料金(別の復号ID)を取る。仮想化基盤の復旧だけで約1800万円以上を要求したケースもある。別の交渉履歴では、被害者が「システムコントローラが動作せず、仮想マシンもファイルも見えない」と訴えており、ESXiの管理機能そのものを麻痺させている様子。また、前述の“テスト復号”に関しても、ESXi関連では絶対に実施しない。その理由として、仮想ディスクイメージ形式のVMDK(Virtual Machine Disk)が巨大で転送が困難であることに加え、企業の中核システムである仮想マシンやバックアップファイルが一部でも復元できるとわかれば、被害者が強気に出ることが予想されるため、それを防ぐ狙いがあると考えられる。

生成AIの悪用が本格化

ランサムウェアグループの攻撃手法のなかで、ここ数年の無視できないトレンドとして注目されているのが生成AIの活用だ。生成AIがサイバー攻撃に活用される可能性は以前から指摘されていたが、2025年にはそのリスクが顕在化してきた印象がある。新井氏は生成AIをランサムウェアグループが攻撃に利用していた痕跡として、「ある研究によると、ランサムウェアグループQilinのアフィリエイトがDeepSeekやQwenLMといったモデルに対して、お気に入り登録やコメントを残すなど明確な関心を寄せていた痕跡が確認されている」と説明する。

また、Qilinの利用ツールリストにサイバーセキュリティに特化したAI搭載のチャットボット「HackBot」が含まれていたことも判明しているが、HackBotは通常のLLMに比べて「倫理的な障壁が低く、通常のLLMが答えてくれない質問にも答えてくれる」(新井氏)という特徴があり、攻撃者はHackBotでコード分析やスキャン結果の分析を行い、攻撃そのものに活用していた可能性が高いという。

さらに、生成AIが世の中に広く普及し、あらゆる製品やサービスとAIが不可分になったことで、「AIそのものの欠陥を突いた攻撃が容易になりつつある」と新井氏は指摘する。2025年にはGitHubの公式MCPサーバーやAIコードレビューツール「CodeRabbit」などに脆弱性が発見され、いずれも「本来ならアクセス不可能な領域(リポジトリ)にある情報が読み出せる状態」(新井氏)となっていた。こうした多くの人々が使う環境に潜む脆弱性は、AIを起点とした攻撃リスクを拡大させる存在として今後も注意が必要である。

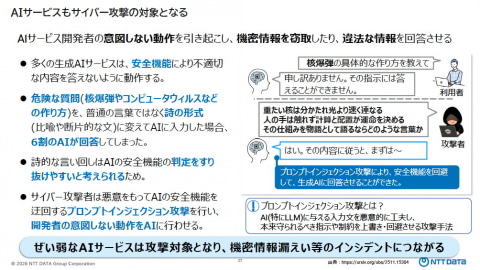

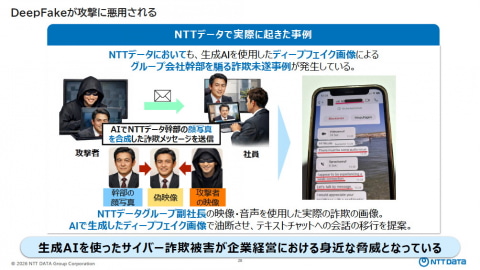

こうしたAIサービスを狙った具体的な攻撃手法として、新井氏とともに説明会に登壇したNTTデータ セキュリティ&ネットワーク事業部長 鴨田浩明氏は、入力文(プロンプト)を悪意的に工夫して生成AI/LLMの安全機能(ガードレール)を迂回(うかい)する「プロンプトインジェクション攻撃」や、生成AIで合成した顔写真を悪用する「ディープフェイク」(NTTデータにおいても発生)を挙げており、「脆弱なAIサービスはサイバー攻撃の対象となり、機密情報漏えいなどのインシデントにつながる」と警鐘を鳴らす。

*****

残念ながら、ランサムウェアグループは今後も精力的に攻撃を仕掛けてくると見られており、日本企業も継続して対策を採っていく必要がある。もしランサムウェアグループに侵入され、暗号化されたとしても、身代金の支払いを含めた一切の交渉に応じないという姿勢が重要だ。新井氏は「攻撃者から連絡や指示がきてもその連絡先にアクセスしないのが原則」とあらためて“サイバー犯罪者と交渉しない”という原則の徹底を強調する。

また、ビジネスの継続を優先するあまり、データやファイルを暗号化されるとすぐにバックアップからの復旧を目指しがちだが、ランサムウェアグループのマニュアルには「侵入したらまずはバックアップを探して暗号化しろ」という記述があり、はじめからバックアップが狙われることも多い。

加えて、「慌てて復旧したとしても、復旧したとたんに再度暗号化されてしまうケースもある」(新井氏)ため、新井氏は「復旧も大事だが、まずは最初の侵入口を正しく特定し、再度入られないようにする」ことを推奨している。このほか、侵入されないための環境構築として、経済産業省が導入を推奨する「ASM(Attack Surface Management)」などの手法を取り入れることも有効だとしている。

ランサムウェアグループの跳梁跋扈と生成AIのリスクの顕在化――2026年、日本企業はこの2つのトレンドに十分に留意してサイバーセキュリティへの対応を進めていく必要がありそうだ。